VLAN چیست؟ هر آنچه که باید درباره Virtual LAN بدانید

یک شبکه مجازی مجازی (VLAN) یک شبکه همپوشانی منطقی است که زیرمجموعهای از دستگاههایی را که یک شبکه فیزیکی مشترک دارند، گروهبندی میکند و ترافیک هر گروه را جدا میکند.

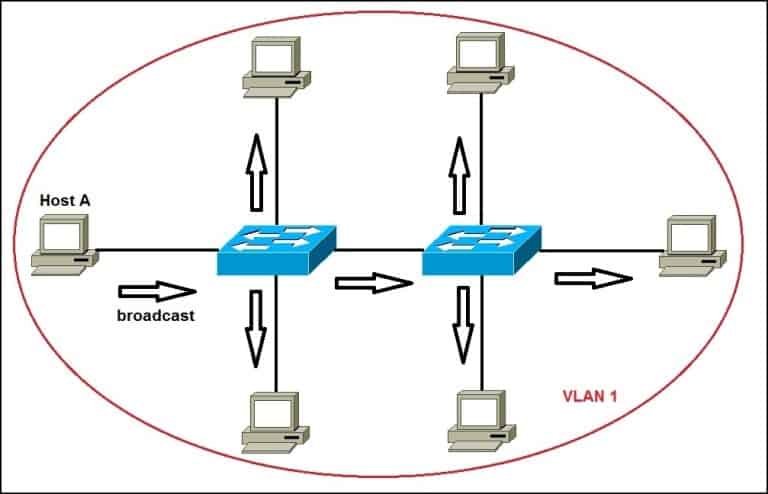

شبکه LAN، گروهی از رایانه ها یا دستگاه های دیگر است که در یک مکان قرار دارند. به عنوان مثال، ساختمان یا محوطه دانشگاه که شبکه فیزیکی یکسانی را به اشتراک می گذارند. یک LAN معمولاً با یک دامنه پخش اترنت (لایه ۲) مرتبط است، که مجموعه ای از دستگاه های شبکه است که بسته پخش اترنت می تواند به آن دسترسی پیدا کند.

کامپیوترهای روی LAN به یک سوئیچ شبکه، مستقیماً یا از طریق نقاط دسترسی بی سیم (AP) متصل به همان سوئیچ متصل می شوند. رایانهها همچنین میتوانند به یکی از مجموعهای از سوئیچهای متصل به هم متصل شوند، مانند مجموعهای از سوئیچهای دسترسی که همگی به یک سوئیچ Core متصل میشوند. هنگامی که ترافیک از یک روتر عبور می کند و عملکردهای لایه ۳ (مرتبط با IP) را درگیر می کند، در یک شبکه محلی تلقی نمی شود، حتی اگر همه چیز در همان ساختمان یا طبقه باقی بماند. در نتیجه، یک مکان میتواند شبکههای محلی زیادی بهم پیوسته داشته باشد.

بیشتر بخوانید: افزایش امنیت هاست دانلود

یک VLAN، مانند LAN که در بالای آن قرار دارد، در لایه ۲ شبکه، سطح اترنت، کار می کند. VLAN ها یک شبکه سوئیچ شده واحد را به مجموعه ای از شبکه های مجازی پارتیشن بندی شده، تقسیم می کنند که می توانند نیازهای عملکردی و امنیتی مختلف را برآورده کنند. این پارتیشن بندی از نیاز به چندین شبکه فیزیکی متمایز برای موارد استفاده مختلف جلوگیری می کند.

هدف یک VLAN

مهندسان شبکه به دلایل متعددی از VLAN ها استفاده می کنند، از جمله:

- برای بهبود عملکرد

- برای افزایش امنیت

- برای تسهیل مدیریت

بهبود کارایی

VLAN ها می توانند با کاهش میزان ترافیکی که یک EndPoint می بیند و پردازش می کند، عملکرد دستگاه های روی آنها را بهبود بخشد. VLAN ها دامنه های پخش را تجزیه می کنند و تعداد میزبان های دیگری را که هر دستگاه از آنها پخش می بیند، کاهش می دهد. برای مثال، اگر همه تلفنهای صوتی دسکتاپ از طریق IP در یک VLAN باشند و همه ایستگاههای کاری روی دیگری باشند، تلفنها هیچ ترافیک پخشی ایجاد شده توسط ایستگاه کاری را مشاهده نخواهند کرد و بالعکس. هر کدام می توانند منابع شبکه خود را فقط به ترافیک مربوطه اختصاص دهند.

مهندسان همچنین می توانند قوانین مختلف مدیریت ترافیک را در هر VLAN تعریف کنند. برای مثال، آنها میتوانند قوانینی را برای اولویتبندی ترافیک ویدیویی در VLAN تنظیم کنند که تجهیزات ویدئو کنفرانس را به هم متصل میکند تا به تضمین عملکرد دستگاههای حضور از راه دور کمک کند.

امنیت

پارتیشن بندی VLAN همچنین می تواند با فعال کردن درجه بالاتری از کنترل بر روی اینکه کدام دستگاه ها به یکدیگر دسترسی دارند، امنیت را بهبود بخشد. برای مثال، تیمهای شبکه ممکن است دسترسی مدیریت به تجهیزات شبکه یا دستگاههای IoT را به VLANهای خاص محدود کنند.

سهولت مدیریت

استفاده از VLAN برای گروهبندی نقاط پایانی (Endpoint ها)، مدیران را قادر میسازد تا دستگاهها را برای اهداف صرفاً اداری و غیر فنی گروهبندی کنند. به عنوان مثال، آنها ممکن است تمام رایانه های حسابداری را در یک VLAN، همه رایانه های منابع انسانی را در دیگری و غیره قرار دهند.

انواع VLAN ها

VLAN ها می توانند مبتنی بر پورت (گاهی اوقات استاتیک نامیده می شوند) یا مبتنی بر استفاده (گاهی اوقات پویا نامیده می شوند).

VLAN مبتنی بر پورت یا استاتیک

مهندسان شبکه VLAN های مبتنی بر پورت را با اختصاص پورت های یک سوئیچ شبکه به یک VLAN ایجاد می کنند. آن پورت ها فقط روی VLAN های اختصاص داده شده ارتباط برقرار می کنند و هر پورت فقط روی یک VLAN است. در حالی که VLAN های مبتنی بر پورت گاهی اوقات VLAN های ثابت نامیده می شوند، مهم است که به خاطر داشته باشید که آنها واقعاً ثابت نیستند زیرا VLAN های اختصاص داده شده به پورت را می توان به صورت دستی یا با اتوماسیون شبکه تغییر داد.

VLAN مبتنی بر استفاده یا پویا

مهندسان شبکه با اختصاص ترافیک به یک VLAN به صورت پویا، بر اساس نوع ترافیک یا دستگاه ایجاد کننده ترافیک، VLAN های مبتنی بر استفاده ایجاد می کنند. یک پورت ممکن است بر اساس هویت دستگاه متصل شده – همانطور که توسط یک گواهی امنیتی نشان داده شده است – یا بر اساس پروتکل های شبکه در حال استفاده به یک VLAN اختصاص داده شود. یک پورت می تواند با چندین VLAN پویا مرتبط شود. تغییر اینکه کدام دستگاه از طریق یک پورت متصل است، یا حتی نحوه استفاده از دستگاه موجود، ممکن است VLAN اختصاص داده شده به پورت را تغییر دهد.

موارد استفاده از VLAN

برخی از VLAN ها اهداف ساده و کاربردی دارند، مانند جداسازی دسترسی چاپگر. مدیران میتوانند آنها را طوری تنظیم کنند که رایانههای موجود در هر VLAN معینی بتوانند چاپگرهای آن VLAN را نیز ببینند، اما چاپگرهای خارج از آن را مشاهده نکنند.

سایر VLAN ها اهداف پیچیده تری را انجام می دهند. به عنوان مثال، رایانههای موجود در یک بخش بانکداری خردهفروشی نمیتوانند مستقیماً با رایانههای موجود در بخش معاملات تعامل داشته باشند. راه اندازی VLAN های جداگانه برای بخش ها یکی از راه هایی است که مهندسان شبکه می توانند چنین جداسازی را اعمال کنند.

VLAN ها چگونه کار می کنند

VLAN در سوئیچ های شبکه با شناسه VLAN شناسایی می شود. هر پورت روی یک سوئیچ میتواند یک یا چند شناسه VLAN به آن اختصاص داده شود و در صورتی که به دیگری اختصاص داده نشود، در یک VLAN پیشفرض قرار میگیرد. هر VLAN دسترسی پیوند داده را به همه میزبان های متصل به پورت های سوئیچ پیکربندی شده با شناسه VLAN خود فراهم می کند.

یک شناسه VLAN به یک تگ VLAN ترجمه می شود، یک فیلد ۱۲ بیتی در داده های سرصفحه هر فریم اترنت ارسال شده به آن VLAN. از آنجایی که یک تگ ۱۲ بیت است، می توان تا ۴۰۹۶ VLAN در هر دامنه سوئیچینگ تعریف کرد. برچسب گذاری VLAN توسط IEEE در استاندارد ۸۰۲٫۱Q تعریف شده است.

هنگامی که یک فریم اترنت از یک میزبان متصل دریافت می شود، هیچ تگ VLAN ندارد. سوئیچ تگ VLAN را اضافه می کند. در VLAN ایستا، سوئیچ تگ مرتبط با شناسه VLAN پورت ورودی را وارد می کند. در یک VLAN پویا، تگ مرتبط با شناسه آن دستگاه یا نوع ترافیکی که ایجاد می کند را وارد می کند.

فریم های برچسب گذاری شده را به سمت آدرس کنترل دسترسی رسانه مقصد خود سوئیچ می کند و فقط به پورت هایی که VLAN با آنها مرتبط است ارسال می کند. ترافیک پخش، ناشناخته unicast و multicast به تمام پورت های VLAN ارسال می شود. پیوندهای Trunk بین سوئیچها میدانند که کدام VLAN روی سوئیچها قرار میگیرد، و تمام ترافیک را برای هر VLAN مورد استفاده در هر دو طرف ترانک میپذیرد و از آن عبور میکند. هنگامی که یک فریم به پورت سوئیچ مقصد خود می رسد، تگ VLAN قبل از اینکه فریم به دستگاه مقصد منتقل شود حذف می شود.

پروتکل درخت پوشا (STP) برای ایجاد توپولوژی بدون حلقه در میان سوئیچ ها در هر دامنه لایه ۲ استفاده می شود. می توان از یک نمونه STP برای هر VLAN استفاده کرد که توپولوژی های مختلف لایه ۲ را فعال می کند. اگر توپولوژی در بین چندین VLAN یکسان باشد، میتوان از STP چند نمونهای برای کاهش سربار STP استفاده کرد.

معایب VLAN ها

VLAN ها به کنترل ترافیک پخش، افزایش امنیت، تسهیل مدیریت و بهبود عملکرد کمک می کنند. اما آنها معایبی نیز دارند.

محدودیت ۴۰۹۶ VLAN در هر دامنه سوئیچینگ

یکی از معایب VLAN ها در یک مرکز داده مدرن یا زیرساخت ابری محدودیت ۴۰۹۶ VLAN در هر دامنه سوئیچینگ است. یک بخش شبکه ممکن است میزبان ده ها هزار سیستم و صدها یا هزاران سازمان مستاجر مجزا باشد که هر یک ممکن است به ده ها یا صدها VLAN نیاز داشته باشند.

برای رفع این محدودیت، پروتکل های دیگری از جمله Virtual Extensible LAN، Network Virtualization با استفاده از Generic Routing Encapsulation و Generic Network Virtualization Encapsulation ایجاد شده اند. آنها از تگ های بزرگتر پشتیبانی می کنند، که VLAN های بیشتری را قادر می سازد تعریف شوند، و توانایی تونل کردن فریم های لایه ۲ در بسته های لایه ۳ را دارند.

مدیریت ساختارهای درختی پوشا

یکی دیگر از معایب این است که، زمانی که VLAN ها متعدد و بزرگ هستند، شبکه می تواند در مدیریت ساختارهای درختی پوشا مورد نیاز برای جلوگیری از حلقه های ترافیکی مشکل داشته باشد. ساده ترین راه حل برای این کار حذف لینک های اضافی از شبکه است. متأسفانه، این باعث می شود که شبکه در برابر یک نقطه شکست در هر جایی که پیوند اضافی حذف شود آسیب پذیر شود.

شناسایی VLAN با جک های دیواری و AP

چالش دیگر با VLAN ها این است که اطمینان از شناسایی آسان VLAN هایی که جک دیواری یا AP معینی به آنها دسترسی دارد، می تواند دشوار باشد. این می تواند کار را برای کاربران نهایی و کارکنان پشتیبانی خدمات میدانی در هنگام تلاش برای اتصال چیز جدیدی به شبکه دشوارتر کند.

یکی دیگر از معایب که مختص VLAN ها نیست، اما همچنان بر آنها تأثیر می گذارد، برنامه ریزی ضعیف است، که باعث می شود برنامه کلی VLAN بسیار پیچیده، شکننده و دشوار باشد زیرا نیازها و تجهیزات زیربنایی شبکه تغییر می کند.