آسیب پذیری Zero-day در افزونه وردپرس BackupBuddy

شرکت امنیتی WordPress Wordfence فاش کرده است که یک نقص روز صفر در یک افزونه وردپرس به نام BackupBuddy به طور فعال در حال سوء استفاده است. این آسیبپذیری این امکان را برای کاربران غیرقانونی فراهم میکند که فایلهای دلخواه را از سایت آسیبدیده دانلود کنند که میتواند شامل اطلاعات حساس باشد.

BackupBuddy به کاربران این امکان را میدهد که از کل نصب وردپرس در هاست وردپرس یا هاست وبسایت خود از داخل داشبورد، از جمله فایلهای تم، صفحات، پستها، ویجتها، کاربران و فایلهای رسانهای و غیره، نسخه پشتیبان تهیه کنند.

آسیب پذیری zero-day چیست؟

آسیبپذیری روز صفر (zero-day) آسیبپذیری در سیستم یا دستگاهی است که افشا شده است اما هنوز اصلاح نشده است. اکسپلویتی که به یک آسیبپذیری روز صفر حمله میکند، بهرهبرداری روز صفر نامیده میشود.

از آنجایی که این آسیبپذیریها قبل از اینکه محققان امنیتی و توسعهدهندگان نرمافزار از آنها آگاه شوند – و قبل از اینکه بتوانند وصلهای صادر کنند – کشف شدند، آسیبپذیریهای روز صفر به دلایل زیر خطر بیشتری برای کاربران ایجاد میکنند:

- مجرمان سایبری برای سوء استفاده از این آسیب پذیری ها برای کسب درآمد از طرح های خود رقابت می کنند

- سیستم های آسیب پذیر تا زمانی که یک وصله توسط فروشنده صادر نشود، در معرض دید قرار می گیرند.

آسیبپذیریهای روز صفر معمولاً در حملات هدفمند دخالت دارند. با این حال، بسیاری از کمپین ها هنوز از آسیب پذیری های قدیمی استفاده می کنند.

درباره آسیب پذیری zero-day در افزونه Backupbuddy

تخمین زده می شود که این افزونه حدود ۱۴۰۰۰۰ نصب فعال داشته باشد که نقص (CVE-2022-31474، امتیاز CVSS: 7.5) بر نسخه های ۸٫۵٫۸٫۰ تا ۸٫۷٫۴٫۱ تأثیر می گذارد. در نسخه ۸٫۷٫۵ منتشر شده در ۲ سپتامبر ۲۰۲۲ به آن پرداخته شده است.

بیشتر بخوانید: آموزش نصب افزونه در وردپرس

این مشکل ریشه در تابعی به نام “کپی فهرست محلی” دارد که برای ذخیره یک کپی محلی از نسخه های پشتیبان طراحی شده است. طبق گفته Wordfence، این آسیبپذیری نتیجه یک پیادهسازی ناامن است که به یک عامل تهدید تأیید نشده امکان میدهد هر فایل دلخواه را روی سرور دانلود کند.

جزئیات بیشتر در مورد این نقص با توجه به سوء استفاده فعال و سهولت بهره برداری از آن پنهان شده است. توسعهدهنده این افزونه، iThemes، میگوید: «این آسیبپذیری میتواند به مهاجم اجازه دهد محتوای هر فایلی را روی سرور شما که میتواند توسط نصب وردپرس شما خوانده شود، مشاهده کند.

این می تواند شامل فایل wp-config.php وردپرس و بسته به تنظیمات سرور شما، فایل های حساس مانند /etc/passwd باشد.

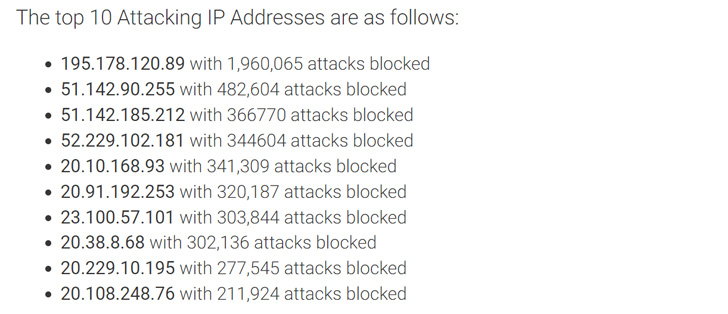

Wordfence خاطرنشان کرد که هدف قرار دادن CVE-2022-31474 در ۲۶ آگوست ۲۰۲۲ آغاز شد و نزدیک به پنج میلیون حمله را در بازه زمانی بینالمللی مسدود کرده است. اکثر نفوذی ها سعی کرده اند فایل های زیر را بخوانند –

/etc/passwd

/wp-config.php

.my.cnf

.accesshash

توصیه های امنیتی درباره این خطر

به کاربران پلاگین BackupBuddy توصیه می شود که آن را به آخرین نسخه ارتقا دهند. اگر کاربران تشخیص دهند که ممکن است به خطر افتاده باشند، توصیه می شود رمز عبور پایگاه داده را بازنشانی کنند، Salts وردپرس را تغییر دهند و کلیدهای API ذخیره شده در wp-config.php را بچرخانند.